Com o avanço da tecnologia, os cibercriminosos foram desenvolvendo novos meios de atacar mais empresas. Com isso, eles utilizam da vulnerabilidade dos sistemas e da falta de treinamento dos colaboradores para terem sucesso.

Em especial, quando falamos sobre ameaças que tem o foco em extorquir dinheiro das vítimas, tem um destaque para o ataque de Ransomware, um tipo de ataque que uma vez que atingi o sistema, traz muitas dificuldades para a empresa conseguir os dados de volta. Isso porque ele possui diversos tipos de ataques com comportamentos diferentes.

No artigo de hoje, vamos entender o que é Ransomware, seus principias tipos de ataques e seus comportamentos.

O que é um Ransomware?

Dentro do leque de ameaças cibernéticas que existem hoje em dia, o Ransomware se destaca. Ele é um tipo de malware (software malicioso) que criptografa os arquivos em um sistema de computador ou dispositivo móvel, com objetivo de extorquir dinheiro das vítimas.

Normalmente esse ataque é realizado através de e-mail phishing, downloads de software malicioso, exploração de vulnerabilidades em sistemas desatualizados, entre outros métodos. Uma vez que o sistema é infectado, o ransomware começa a criptografar os arquivos da empresa.

Graças a essa criptografia, o usuário passa a não conseguir mais acessar os próprios dados. Nesse ponto, podemos considerar os dados como reféns de um sequestro. Uma vez que o sistema é infectado e começa a ser exibir instruções para o pagamento do resgate, se o pagamento for realizado, os dados são descriptografados e liberados para a empresa acessar.

Porém é importante ressaltar que não existe garantia de que os cibercriminosos fornecerão a chave de descriptografia ou de que os arquivos serão recuperados mesmo após o pagamento. E por mais que muitas empresas tentem recuperar os dados de outras formas, só é possível garantir que sua empresa não seja alvo desse tipo de ataques com a prevenção.

Medidas de prevenção incluem manter o software atualizado, usar firewalls e antivírus, educar os usuários sobre os riscos de phishing, através de treinamento com foco na segurança da informação, e fazer backups regulares dos dados importantes. Em caso de infecção, é importante isolar imediatamente o sistema afetado para evitar que o ransomware se espalhe para outros dispositivos em rede.

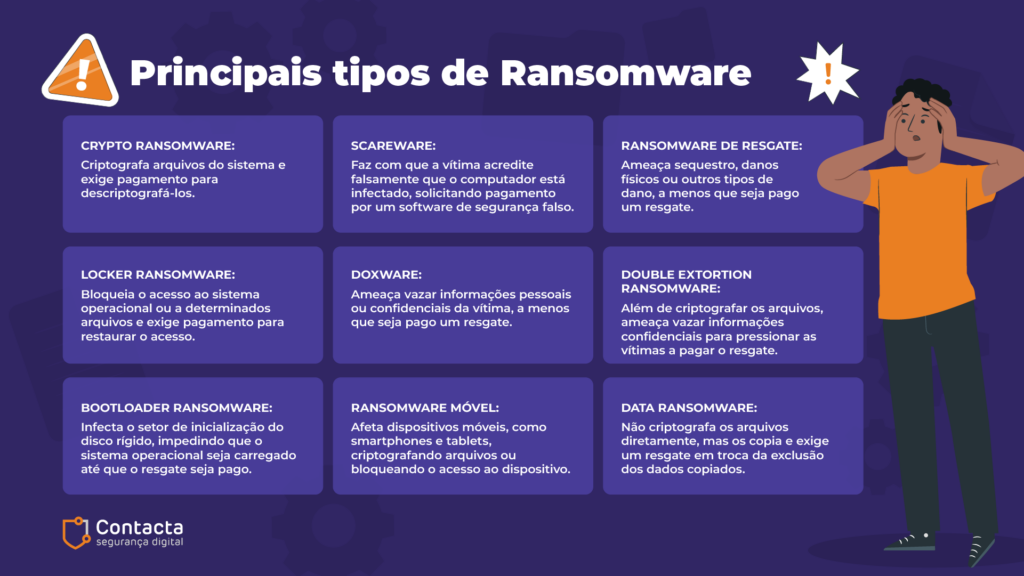

Tipos mais comum de Ransomware

Existem diferentes diversas formas de ransomware, onde cada uma tem uma maneira diferente de se infiltrar, um modo operante e objetivo próprio. Confira os tipos mais comuns:

- Ransomware de criptografia (Crypto Ransomware): Este tipo de ransomware criptografa os arquivos do sistema da vítima e exige um resgate em troca da chave de descriptografia. Exemplos famosos incluem WannaCry e CryptoLocker.

- Ransomware de bloqueio (Locker Ransomware): É realizado o bloqueia completo do acesso ao sistema operacional ou a determinados arquivos e exige pagamento para restaurar o acesso. Exemplos incluem o ransomware da Polícia Federal (Brasil) ou o Reveton.

- Ransomware de Mestre de Inicialização (Bootloader Ransomware): Quando um dispositivo é infectado com um Bootloader Ransomware, o malware substitui o código do MBR por seu próprio código malicioso. Isso faz com que o sistema operacional não consiga inicializar corretamente, exibindo geralmente uma mensagem de resgate em vez de iniciar o sistema operacional normalmente. Ransomwares como o Petya e o NotPetya são exemplos notórios.

- Ransomware de Dupla Extorsão (Double Extortion Ransomware): Neste caso, os atacantes não apenas criptografam os arquivos, mas também ameaçam vazar ou vender os dados confidenciais da vítima se o resgate não for pago. O REvil (também conhecido como Sodinokibi) é um exemplo proeminente.

- Ransomware de Resgate Móvel (Mobile Ransomware): Este tipo de ransomware visa dispositivos móveis, como smartphones e tablets. Ele geralmente bloqueia o dispositivo ou criptografa arquivos específicos, exigindo um resgate para restaurar o acesso. Exemplos incluem Simplocker para dispositivos Android.

- Ransomware de Resgate de Dados (Data Ransomware): Este tipo de ransomware não criptografa os arquivos diretamente, mas os copia e exige um resgate em troca da exclusão dos dados copiados. Esse método pode ser usado para exfiltrar dados antes de criptografá-los ou como uma forma de pressionar as vítimas a pagarem. O Maze é um exemplo notável.

- Ransomware de Intimidação (Scareware): O scareware é um tipo de malware que enganar os usuários fazendo-os acreditar que seus computadores estão infectados com vírus ou malware, mesmo que não estejam. Ele exibe mensagens de alerta falsas e alarmantes, muitas vezes em pop-ups ou em páginas da web falsas, incentivando a vítima a baixar e pagar por um software de segurança falso para remover a suposta infecção.

- Ransomware de Extorsão de Dados (Doxware): É um tipo de malware que ameaça expor informações pessoais ou confidenciais da vítima, a menos que um resgate seja pago. Ao contrário de outros tipos de ransomware, que simplesmente criptografam arquivos ou bloqueiam o acesso ao sistema, o Doxware foca em dados sensíveis, como documentos, fotos, vídeos ou qualquer outra informação pessoal que possa ser comprometedora se divulgada.

Conclusão

Ataques de Ransomwares são muito conhecidos e usados por cibercriminosos para se aproveitar das falhas de segurança da informação de empresas. Essas falhas abrem espaço para o sequestro de dados, que serão devolvidos se a empresa concordar em pagar um valor. Porém, na realidade, não há garantia que esses dados serão devolvidos de fato.

Levando isso em conta, é muito difícil lidar com o Ransomware depois que ele infecta o sistema da empresa, Isso porque em muitas ocasiões ela passa a não ter mais o acesso e também pela diversidade de tipos de Ramsomware. A maneira mais eficaz de combater esses ataques é usando táticas de prevenção para garantir que seu sistema não seja atingido. Se quiser entender mais sobre como prevenir os ataques de Ransomware na sua empresa, fale com um dos especialistas da Contacta.

UNIDADES DE NEGÓCIOS

Rio de Janeiro

Avenida Almirante Barroso, 81

33º andar, Sala 33A106 – Centro

Rio de Janeiro, RJ

São Paulo

Rua George Ohm, 230

Torre A, 6º andar, Conjunto 61 – Cidade Monções

São Paulo, SP